云计算作业#2

本文最后更新于:2022年7月7日 上午

列举威胁作用者有哪些,并简要说明

匿名攻击者

是云中没有权限的、不被信任的云服务用户。它通常是一个外部软件程序,通过公网发动网络攻击。匿名攻击者往往诉诸绕过用户账号或窃取用户证书的手段,同时使用能确保匿名性或需要大量资源才能被检举的方法。

恶意服务作用者

截取网络通信,试图恶意地使用或篡改数据。它通常是带有被损害的或恶意逻辑的服务代理,或是伪装成服务代理的程序,或是能够远程截取并破坏消息内容的外部程序。

授信的攻击者

是经过授权的云服务用户,具有合法的证书。他们会滥用合法的证书或挪用敏感和保密的信息,在云的信任边界内部发动攻击,将云提供者以及与他们共享IT资源的云租户作为攻击目标。

恶意的内部人员

是试图滥用对云资源范围的访问特权的人。他们通常是现任或前任雇员,或是能够访问云提供者资源范围的第三方。这种类型的威胁作用者会带来极大的破坏的可能性,因为恶意的内部人员可能拥有访问云用户IT资源的管理特权。

列举云安全威胁有哪些,并简要说明

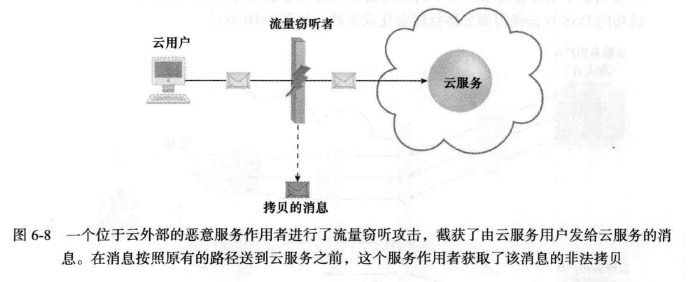

流量监听

数据在传输到云中或在云内部传输时被恶意服务作用者被动地截获,用于非法的信息收集之目的。这种攻击直接破坏了数据的保密性,可能也破坏了云用户和云提供者之间关系的保密性。由于其被动性,这种攻击更容易长时间进行而不被发现。

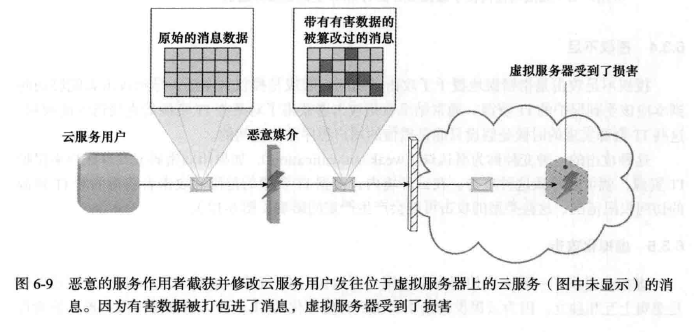

恶意媒介

消息被恶意服务作用者截获并且被篡改。这种攻击可能会破坏消息的保密性和完整性,还有可能在把消息转发到目的地之前插入有害数据。

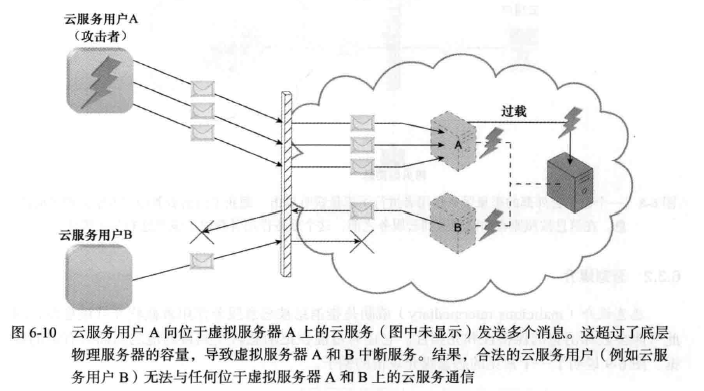

拒绝服务

使IT资源过载至无法正确运行。可以由以下方式发起:

- 发送伪造的消息或重复的通信请求使云服务上的负载不正常地增加

- 网络流量过载,降低响应性,性能下降

- 发出多个云服务请求,每个请求都设计成消耗过量的内存和处理资源

常见的DoS攻击:

- TCP SYN泛洪

- ping泛洪

- UDP泛洪

- 缓冲区溢出

- ICMP路由重定向炸弹

- 分片炸弹

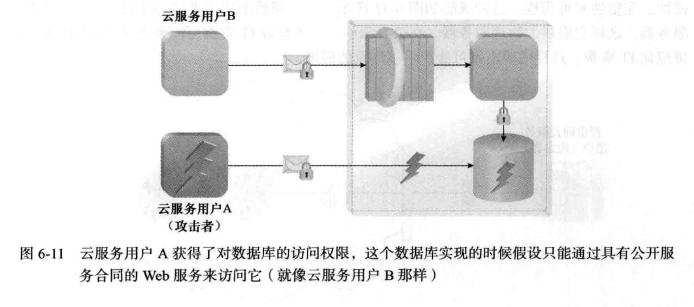

授权不足

错误地授予了攻击者访问权限或是授权太宽泛,导致攻击者能够访问到本应受保护的IT资源。

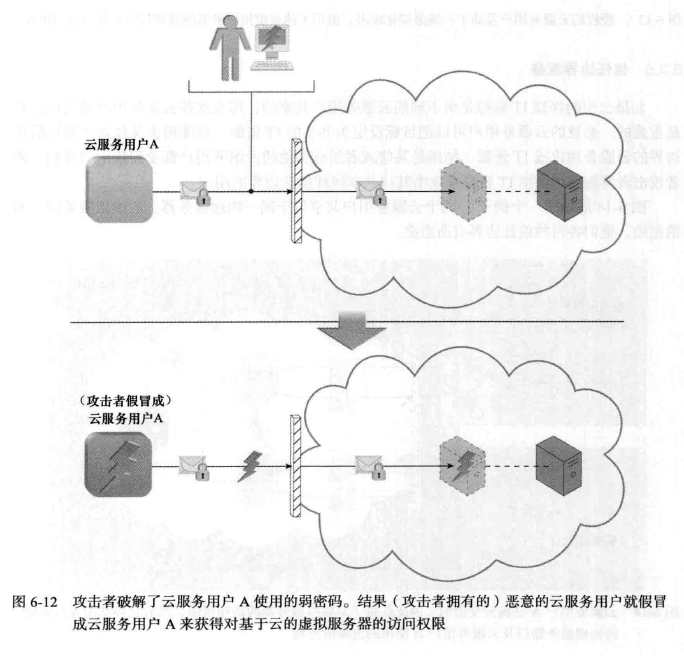

这种攻击的一种变种称为弱认证,如果使用弱密码或共享账户来保护IT资源就可能导致这种攻击。

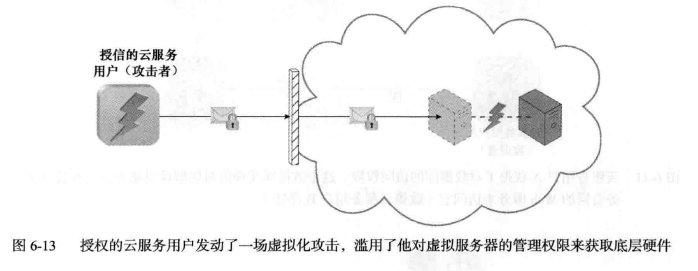

虚拟化攻击

虚拟化方法使IT资源共享底层硬件但逻辑上互相独立。云提供者给予云用户对虚拟化的IT资源的管理权限,带来的风险就是云用户会滥用这种访问权限来攻击底层物理IT资源。

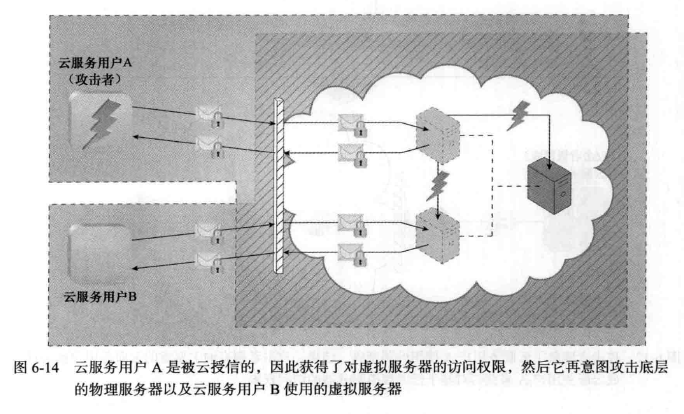

信任边界重叠

当云中的物理IT资源由多个云服务用户共享时,他们的信任边界是重叠的。恶意的云服务用户可以损害其他共享同样信任边界的云服务用户或IT资源。

本文作者: 31

本文链接: http://uuunni.github.io/2022/03/16/%E4%BA%91%E8%AE%A1%E7%AE%97%E4%BD%9C%E4%B8%9A2/

版权声明: 本博客所有文章除特别声明外,均采用 CC BY-SA 4.0 协议 ,转载请注明出处!